W dzisiejszym cyfrowym świecie, gdzie zagrożenia ewoluują w zastraszającym tempie, dbanie o swoje bezpieczeństwo w sieci stało się absolutną koniecznością. Ten artykuł to kompleksowy i praktyczny przewodnik, który krok po kroku pokaże Ci, jak skutecznie chronić swoje dane, prywatność oraz urządzenia przed współczesnymi zagrożeniami cyfrowymi.

Skuteczna ochrona w sieci kluczowe kroki do zwiększenia Twojego cyfrowego bezpieczeństwa

- Stosuj silne, unikalne hasła i korzystaj z menedżerów haseł.

- Włącz uwierzytelnianie dwuskładnikowe (2FA) wszędzie, gdzie to możliwe, aby dodać warstwę ochrony.

- Bądź niezwykle czujny na próby phishingu zawsze weryfikuj nadawców i linki.

- Regularnie aktualizuj oprogramowanie i używaj sprawdzonego programu antywirusowego.

- Zarządzaj ustawieniami prywatności w mediach społecznościowych i rozważ użycie VPN.

- Twórz regularne kopie zapasowe najważniejszych danych, aby zabezpieczyć się przed ich utratą.

Dlaczego cyfrowe bezpieczeństwo jest dziś kluczowe?

Jako osoba, która na co dzień obserwuje dynamikę cyberzagrożeń, mogę z całą pewnością stwierdzić, że ochrona w sieci jest dziś ważniejsza niż kiedykolwiek. Internet stał się integralną częścią naszego życia pracujemy, uczymy się, robimy zakupy i komunikujemy się online. Niestety, wraz z rozwojem technologii, rośnie również spryt i liczba cyberprzestępców, którzy nieustannie poszukują nowych sposobów na wykorzystanie naszych danych. Ignorowanie bezpieczeństwa cyfrowego to jak pozostawienie otwartych drzwi do naszego domu prędzej czy później ktoś z tego skorzysta.

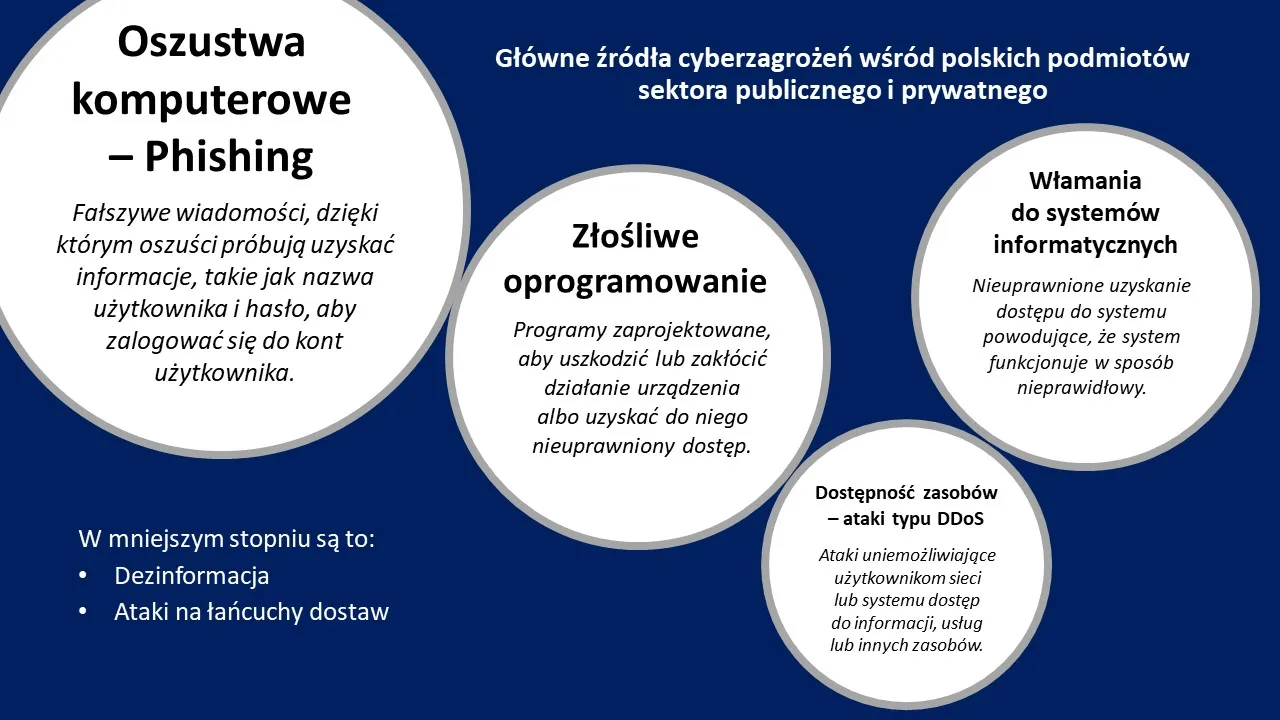

Krajobraz zagrożeń w Polsce co mówią najnowsze statystyki?

Polska, niestety, znajduje się w czołówce krajów najczęściej atakowanych w Unii Europejskiej. Dane są alarmujące i powinny skłonić każdego z nas do refleksji. W 2024 roku Ministerstwo Cyfryzacji odnotowało ponad 627 tysięcy zgłoszeń naruszeń, co stanowi aż 60% wzrost w porównaniu do roku poprzedniego. To pokazuje, że zagrożenie jest realne i stale rośnie. Polskie firmy są celem ataków średnio ponad 250 razy dziennie, co świadczy o skali problemu.

- 627 tysięcy zgłoszeń naruszeń w 2024 roku.

- 60% wzrost liczby ataków w porównaniu do poprzedniego roku.

- 442% wzrostu liczby ataków socjotechnicznych wykorzystujących generatywną AI w 2024 roku.

- Globalne koszty cyberprzestępczości mają osiągnąć 10,5 biliona dolarów rocznie do 2025 roku.

- Przeciętny koszt odtworzenia danych po ataku ransomware dla firm wynosił 1,85 miliona dolarów.

- 60% wszystkich zbadanych naruszeń bezpieczeństwa było spowodowanych czynnikiem ludzkim.

Najczęstsze zagrożenia, z którymi się mierzymy, to ransomware, czyli oprogramowanie blokujące dostęp do danych i żądające okupu, oraz phishing, który staje się coraz bardziej wyrafinowany, często wspierany przez sztuczną inteligencję. Nie możemy zapominać także o atakach na infrastrukturę krytyczną, taką jak energetyka czy służba zdrowia. Wzrost ataków socjotechnicznych z wykorzystaniem generatywnej AI jest szczególnie niepokojący, ponieważ sprawia, że fałszywe wiadomości są niemal niemożliwe do odróżnienia od prawdziwych. Globalne koszty cyberprzestępczości są astronomiczne, a czynnik ludzki, czyli nasza podatność na socjotechnikę, przyczynia się do większości naruszeń.

Phishing, ransomware, deepfake poznaj arsenał współczesnego cyberprzestępcy

Aby skutecznie się bronić, musimy zrozumieć, z czym mamy do czynienia. Cyberprzestępcy dysponują coraz szerszym i bardziej zaawansowanym arsenałem narzędzi. Oto niektóre z nich:

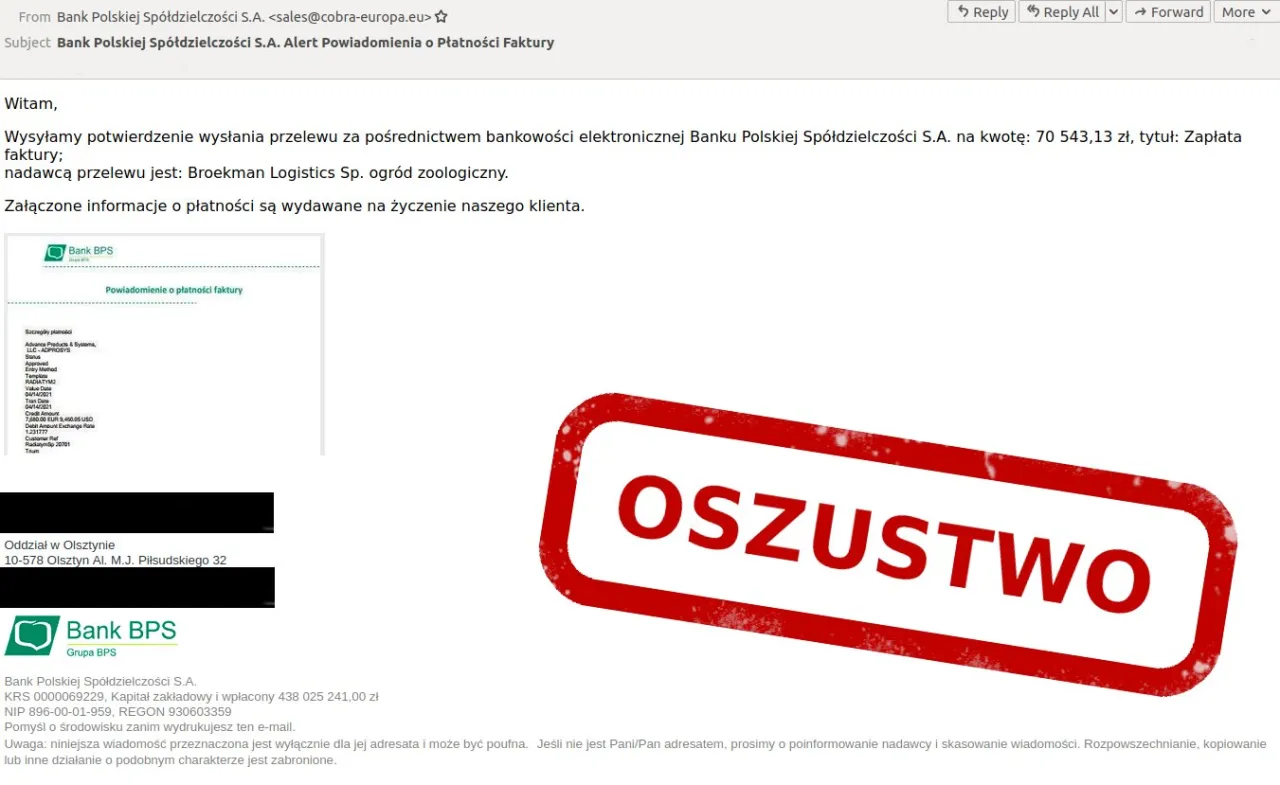

- Phishing: To próba wyłudzenia poufnych danych (haseł, numerów kart kredytowych) poprzez podszywanie się pod zaufaną instytucję lub osobę. Oszuści wysyłają fałszywe e-maile, SMS-y lub wiadomości w mediach społecznościowych, które wyglądają autentycznie, aby skłonić Cię do kliknięcia w złośliwy link lub podania danych. Na przykład, możesz otrzymać wiadomość od "banku" z prośbą o pilną weryfikację konta.

- Ransomware: Złośliwe oprogramowanie, które szyfruje Twoje pliki lub blokuje dostęp do systemu, a następnie żąda okupu (zazwyczaj w kryptowalutach) za ich odblokowanie. Atak ten może sparaliżować zarówno pojedynczego użytkownika, jak i całą firmę.

- Deepfake (z wykorzystaniem AI): To technologia wykorzystująca sztuczną inteligencję do tworzenia realistycznych, ale fałszywych obrazów, nagrań audio i wideo. Cyberprzestępcy mogą używać deepfake'ów do manipulacji informacjami, szantażu, a nawet do tworzenia fałszywych rozmów telefonicznych w celu wyłudzenia danych.

- Cryptojacking: To nieautoryzowane wykorzystanie mocy obliczeniowej Twojego urządzenia (komputera, smartfona) do kopania kryptowalut. Zazwyczaj dzieje się to bez Twojej wiedzy, a jedynymi objawami mogą być spowolnienie działania urządzenia i zwiększone zużycie energii.

- Ataki na urządzenia IoT (Internet Rzeczy): Wiele urządzeń podłączonych do internetu (inteligentne telewizory, kamery, systemy smart home) ma słabe zabezpieczenia. Hakerzy mogą je przejmować, tworząc z nich botnety do przeprowadzania zmasowanych ataków DDoS na inne cele.

Te metody nieustannie ewoluują, stając się coraz trudniejsze do wykrycia. Dlatego tak ważna jest świadomość i ciągła edukacja.

"Mnie to nie dotyczy" jak codzienne nawyki narażają Cię na ryzyko?

Wielu z nas myśli, że zagrożenia cyfrowe dotyczą tylko dużych firm czy osób publicznych. Niestety, to błędne przekonanie. Codzienne nawyki, często wynikające z braku świadomości lub po prostu z pośpiechu, mogą nas narażać na ogromne ryzyko. Ignorowanie aktualizacji systemu operacyjnego czy aplikacji, używanie tych samych, słabych haseł do wielu serwisów, czy bezmyślne klikanie w podejrzane linki to wszystko otwiera drzwi cyberprzestępcom.

Jak wskazują statystyki, czynnik ludzki przyczynił się do 60% wszystkich zbadanych naruszeń bezpieczeństwa. To ogromna liczba, która pokazuje, że często sami jesteśmy najsłabszym ogniwem w łańcuchu ochrony. Pamiętaj, że cyberprzestępcy często nie atakują technologii, lecz psychikę człowieka, wykorzystując naszą ciekawość, strach czy chęć szybkiego zarobku.

Najsłabszym ogniwem w łańcuchu bezpieczeństwa często jest człowiek.

Moje doświadczenie pokazuje, że nawet najbardziej zaawansowane systemy zabezpieczeń są bezużyteczne, jeśli użytkownik nie zachowa podstawowej ostrożności. To właśnie nasze codzienne decyzje mają największy wpływ na poziom naszego cyfrowego bezpieczeństwa.

Hasła i uwierzytelnianie fundament Twojej cyfrowej fortecy

Jeśli miałbym wskazać jeden, najważniejszy element Twojej cyfrowej obrony, byłyby to hasła i mechanizmy uwierzytelniania. To one stanowią pierwszą i często ostatnią linię obrony przed nieautoryzowanym dostępem do Twoich kont i danych. Niestety, wielu z nas wciąż lekceważy ich znaczenie, co jest prostą drogą do katastrofy.

Jak stworzyć hasło, którego nikt nie złamie? Proste zasady, które działają

Stworzenie silnego hasła to podstawa, ale co to właściwie znaczy? Oto kilka prostych zasad, które pomogą Ci zbudować cyfrową fortecę:

- Unikalność: Każde hasło powinno być unikalne dla każdego serwisu. Jeśli jedno z Twoich kont zostanie zhakowane, pozostałe pozostaną bezpieczne.

- Długość: Hasło powinno być długie im dłuższe, tym trudniejsze do złamania. Zalecam co najmniej 12-16 znaków.

- Złożoność: Używaj kombinacji wielkich i małych liter, cyfr oraz znaków specjalnych (np. !, @, #, $, %). Unikaj prostych sekwencji i danych osobowych.

- Brak oczywistości: Nie używaj słów słownikowych, imion, dat urodzenia czy nazw zwierząt. Hakerzy często korzystają ze słowników haseł.

- Pamiętliwość, ale nie dla innych: Najlepsze są hasła, które są dla Ciebie łatwe do zapamiętania, ale trudne do odgadnięcia dla innych. Możesz tworzyć frazy, np. "MojePierwszeAutoBylOpol1998!"

Jedno hasło do wszystkiego? Odkryj, dlaczego to prosta droga do katastrofy

Wiem, że to kuszące, by używać jednego, łatwego do zapamiętania hasła do wszystkich swoich kont. Wygoda jest tu kluczowa. Jednak z perspektywy bezpieczeństwa to prosta droga do katastrofy. Wyobraź sobie, że używasz tego samego klucza do drzwi wejściowych, samochodu, biura i sejfu. Jeśli ten jeden klucz wpadnie w niepowołane ręce, wszystko, co posiadasz, jest zagrożone. W świecie cyfrowym działa to identycznie. Jeśli cyberprzestępca zdobędzie Twoje jedno, uniwersalne hasło, zyska dostęp do Twojej poczty e-mail, bankowości, mediów społecznościowych i wszystkich innych serwisów, gdzie go używasz. To scenariusz, którego za wszelką cenę musisz unikać.

Menedżer haseł: Twój osobisty strażnik cyfrowych kluczy jak zacząć z niego korzystać?

Skoro musimy mieć wiele silnych i unikalnych haseł, pojawia się pytanie: jak to wszystko zapamiętać? Odpowiedzią jest menedżer haseł. To narzędzie, które działa jak Twój osobisty strażnik cyfrowych kluczy. Menedżer haseł bezpiecznie tworzy, przechowuje i zarządza wszystkimi Twoimi hasłami w zaszyfrowanej bazie danych, chronionej jednym, silnym hasłem głównym (które musisz zapamiętać). Dzięki niemu nie musisz już pamiętać dziesiątek skomplikowanych ciągów znaków wystarczy jedno. Menedżery haseł często oferują też funkcje automatycznego wypełniania formularzy i generowania silnych, losowych haseł, co znacząco zwiększa Twoje bezpieczeństwo i wygodę. To inwestycja w spokój ducha, którą szczerze polecam.

Uwierzytelnianie dwuskładnikowe (2FA) prosta tarcza, która blokuje 99% ataków

Nawet najsilniejsze hasło może zostać złamane. Dlatego tak ważne jest dodanie drugiej warstwy ochrony, czyli uwierzytelniania dwuskładnikowego (2FA) lub wieloskładnikowego (MFA). Jak to działa? Po podaniu hasła system prosi Cię o dodatkową weryfikację, np. kod z SMS-a, kod z aplikacji uwierzytelniającej (np. Google Authenticator, Authy) lub potwierdzenie za pomocą klucza bezpieczeństwa USB. Nawet jeśli haker zdobędzie Twoje hasło, bez drugiego składnika uwierzytelnienia nie będzie w stanie zalogować się na Twoje konto. To prosta, ale niezwykle skuteczna tarcza, która, jak pokazują statystyki, blokuje ponad 99% ataków. Zawsze włączaj 2FA dla swoich najważniejszych kont bankowości internetowej, poczty e-mail, mediów społecznościowych i wszelkich usług, które przechowują Twoje wrażliwe dane.

Bądź sprytniejszy od oszusta jak nie dać się złowić na phishing?

Phishing to jedno z najpopularniejszych i najbardziej podstępnych zagrożeń w sieci. Oszuści stają się coraz lepsi w podszywaniu się pod zaufane instytucje, a ich wiadomości wyglądają coraz bardziej wiarygodnie. Kluczem do obrony jest tu Twoja czujność i świadomość. Musisz nauczyć się rozpoznawać "czerwone flagi" i zawsze weryfikować to, co widzisz.

Anatomia fałszywej wiadomości: Czerwone flagi w e-mailach i SMS-ach, które musisz znać

Cyberprzestępcy często wykorzystują typowe schematy, które, gdy je poznasz, staną się dla Ciebie alarmującymi sygnałami. Oto "czerwone flagi", na które zawsze zwracam uwagę:

- Podejrzany adres nadawcy: Sprawdź dokładnie adres e-mail. Często zawiera literówki, dziwne domeny (np. @bank-polski.com zamiast @bankpolski.pl) lub jest zupełnie inny niż oficjalny.

- Pilność i groźby: Wiadomości phishingowe często wywierają presję czasu, grożąc zablokowaniem konta, karą finansową lub utratą dostępu, jeśli natychmiast nie podejmiesz działania.

- Prośby o dane osobowe/finansowe: Żadna zaufana instytucja (bank, urząd, operator) nigdy nie poprosi Cię o podanie hasła, numeru karty kredytowej, kodu CVV czy numeru PESEL w e-mailu czy SMS-ie.

- Nieoczekiwane załączniki: Uważaj na załączniki w wiadomościach, których się nie spodziewasz, zwłaszcza jeśli pochodzą od nieznanych nadawców. Mogą zawierać złośliwe oprogramowanie.

- Błędy językowe i stylistyczne: Często fałszywe wiadomości zawierają błędy ortograficzne, gramatyczne lub są napisane niepoprawną polszczyzną.

- Ogólne powitania: Zamiast zwracać się do Ciebie po imieniu, wiadomości phishingowe często zaczynają się od "Szanowny Kliencie" lub "Drogi Użytkowniku".

Podszywają się pod bank, kuriera, a nawet Netflixa naucz się weryfikować nadawcę

Oszuści są mistrzami w podszywaniu się pod zaufane podmioty. Mogą udawać Twój bank, firmę kurierską informującą o niedostarczonej przesyłce, urząd skarbowy z rzekomym zwrotem podatku, a nawet popularne serwisy streamingowe, takie jak Netflix, prosząc o aktualizację danych płatniczych. Kluczowa zasada: nigdy nie ufaj wiadomościom na słowo. Zawsze weryfikuj nadawcę. Jeśli masz wątpliwości co do wiadomości od banku, zadzwoń na oficjalną infolinię (numer znajdziesz na oficjalnej stronie banku, nie w podejrzanej wiadomości!). Jeśli chodzi o kuriera, sprawdź status przesyłki na stronie przewoźnika, wpisując numer listu przewozowego. Nigdy nie korzystaj z numerów telefonów ani linków podanych w podejrzanej wiadomości.

Zanim klikniesz w link sprawdzony sposób na weryfikację jego bezpieczeństwa

Link to często brama do pułapki. Zanim klikniesz w jakikolwiek link w e-mailu czy SMS-ie, zawsze wykonaj prosty, ale skuteczny test. Najedź kursorem myszy na link (nie klikaj!). W większości przeglądarek na dole ekranu lub w dymku pojawi się pełny adres URL, do którego prowadzi link. Dokładnie go przeczytaj. Szukaj literówek, dziwnych znaków, podwójnych domen (np. bank.pl.zlosliwa-strona.com). Oficjalne strony banków czy urzędów zawsze będą miały prosty i znany adres (np. bank.pl, gov.pl). Jeśli cokolwiek budzi Twoje wątpliwości, nie klikaj. Lepiej jest ręcznie wpisać adres strony w przeglądarce lub skorzystać z zakładki, niż ryzykować.

Co zrobić, gdy podejrzewasz, że padłeś ofiarą phishingu? Natychmiastowe kroki

Jeśli podejrzewasz, że padłeś ofiarą phishingu i podałeś swoje dane lub kliknąłeś w złośliwy link, nie panikuj, ale działaj natychmiast. Liczy się każda minuta:

- Zmień wszystkie hasła: Natychmiast zmień hasła do kont, których dane mogły zostać ujawnione (np. poczta e-mail, bankowość, media społecznościowe). Użyj silnych, unikalnych haseł.

- Powiadom bank/instytucję: Jeśli podałeś dane bankowe, natychmiast skontaktuj się ze swoim bankiem. Mogą zablokować kartę, monitorować transakcje lub podjąć inne kroki ochronne.

- Skanuj urządzenie: Użyj zaufanego programu antywirusowego, aby przeskanować swój komputer lub smartfon w poszukiwaniu złośliwego oprogramowania.

- Zgłoś incydent: Zgłoś incydent do CERT Polska (CSIRT NASK) to polski zespół reagowania na incydenty komputerowe. Możesz to zrobić online na stronie incydent.cert.pl.

- Monitoruj swoje konta: Przez najbliższe dni i tygodnie uważnie monitoruj swoje wyciągi bankowe i aktywność na kontach online.

Oprogramowanie i ochrona techniczna Twoje urządzenia pod lupą

Nasze urządzenia komputery, smartfony, tablety są bramami do naszego cyfrowego życia. Ich ochrona techniczna jest równie ważna, co ostrożność w sieci. Zaniedbanie aktualizacji czy brak odpowiedniego oprogramowania antywirusowego to jak pozostawienie otwartego okna w domu zapraszasz intruzów.

Dlaczego ignorowanie aktualizacji to zaproszenie dla hakerów?

Wiem, że powiadomienia o aktualizacjach bywają irytujące i często je odkładamy. Jednak ignorowanie ich to jeden z największych błędów w kwestii bezpieczeństwa. Producenci oprogramowania (systemów operacyjnych, przeglądarek, aplikacji, programów antywirusowych) regularnie wydają aktualizacje, które nie tylko wprowadzają nowe funkcje, ale przede wszystkim usuwają wykryte luki w zabezpieczeniach. Te luki są jak dziury w murze, przez które hakerzy mogą się przedostać. Jeśli nie aktualizujesz swojego oprogramowania, pozostawiasz te dziury otwarte, dając cyberprzestępcom łatwy dostęp do Twoich danych. Dlatego zawsze, gdy tylko jest to możliwe, instaluj aktualizacje to jeden z najprostszych i najskuteczniejszych sposobów na zwiększenie bezpieczeństwa.

Program antywirusowy i firewall czy darmowe rozwiązania wystarczą?

Program antywirusowy to podstawowa ochrona przed złośliwym oprogramowaniem, takim jak wirusy, trojany czy spyware. Działa on jak strażnik, skanując pliki i aktywność w poszukiwaniu zagrożeń. Firewall z kolei monitoruje ruch sieciowy, blokując nieautoryzowane połączenia przychodzące i wychodzące. Czy darmowe rozwiązania wystarczą? Dla podstawowej ochrony, zwłaszcza na komputerach z systemem Windows (gdzie wbudowany Windows Defender jest coraz lepszy), darmowe programy mogą być wystarczające. Oferują one podstawową detekcję i ochronę w czasie rzeczywistym. Jednak płatne pakiety bezpieczeństwa często oferują szerszy zakres funkcji, takich jak ochrona przed phishingiem, menedżery haseł, VPN, kontrola rodzicielska czy zaawansowana ochrona przed ransomware. Moja rada: jeśli jesteś zaawansowanym użytkownikiem lub masz na komputerze bardzo wrażliwe dane, rozważ płatne rozwiązanie. Dla przeciętnego użytkownika, z odpowiednią świadomością, darmowe antywirusy mogą stanowić solidną bazę.

Czym jest VPN i dlaczego warto go używać nie tylko w publicznej kawiarni?

VPN (Virtual Private Network) to narzędzie, które tworzy zaszyfrowany "tunel" dla Twojego połączenia internetowego. Oznacza to, że cały ruch między Twoim urządzeniem a serwerem VPN jest zaszyfrowany i niewidoczny dla osób trzecich. Dlaczego jest to ważne? Przede wszystkim w publicznych sieciach Wi-Fi (np. w kawiarniach, na lotniskach), które są często niezabezpieczone i stanowią łatwy cel dla hakerów. Korzystając z VPN w takiej sytuacji, chronisz swoje dane przed podsłuchem. Ale VPN przydaje się również w domu. Szyfruje Twoje połączenie, ukrywa Twój prawdziwy adres IP i utrudnia śledzenie Twojej aktywności online przez dostawców internetu czy reklamodawców. To skuteczny sposób na zwiększenie prywatności i bezpieczeństwa, niezależnie od tego, gdzie się łączysz z internetem.

Jak zabezpieczyć swoją domową sieć Wi-Fi, by nie stała się otwartą furtką?

Twoja domowa sieć Wi-Fi to kolejna potencjalna furtka dla cyberprzestępców. Niewłaściwie zabezpieczona, może pozwolić im na dostęp do Twoich urządzeń i danych. Oto kluczowe kroki, które musisz podjąć:

- Zmień domyślne hasło do routera: To absolutna podstawa! Domyślne hasła są powszechnie znane. Ustaw silne, unikalne hasło, składające się z wielkich i małych liter, cyfr i znaków specjalnych.

- Zmień domyślną nazwę sieci (SSID): Zmień nazwę swojej sieci Wi-Fi (SSID) na coś, co nie identyfikuje Twojego routera ani Ciebie.

- Używaj silnego szyfrowania: Upewnij się, że Twoja sieć Wi-Fi korzysta z szyfrowania WPA2 lub najlepiej WPA3. Unikaj WEP i WPA, które są przestarzałe i łatwe do złamania.

- Wyłącz WPS (Wi-Fi Protected Setup): Funkcja WPS, choć wygodna, jest podatna na ataki brute-force. Lepiej ją wyłączyć w ustawieniach routera.

- Regularnie aktualizuj firmware routera: Oprogramowanie routera (firmware) również wymaga aktualizacji, aby usuwać luki w zabezpieczeniach. Sprawdzaj stronę producenta routera.

- Włącz zaporę ogniową (firewall) routera: Większość routerów ma wbudowany firewall. Upewnij się, że jest włączony i odpowiednio skonfigurowany.

Prywatność w sieci jak odzyskać kontrolę nad swoimi danymi?

W dobie cyfrowej, gdzie każda nasza aktywność generuje dane, kontrola nad prywatnością stała się wyzwaniem. Media społecznościowe, pliki cookies, zakupy online wszędzie zostawiamy ślady. Moim celem jest pomóc Ci odzyskać kontrolę nad tym, co udostępniasz i co o Tobie wiedzą inni.

Media społecznościowe a Twoje dane: Kluczowe ustawienia prywatności, o których musisz wiedzieć

Media społecznościowe to potężne narzędzia do komunikacji, ale są też skarbnicą danych osobowych. Niestety, często nieświadomie udostępniamy tam zbyt wiele. Kluczowe jest świadome zarządzanie ustawieniami prywatności. Regularnie przeglądaj i dostosowuj, kto może widzieć Twoje posty, zdjęcia, listę znajomych czy dane osobowe, takie jak adres, data urodzenia czy numer telefonu. Zawsze ograniczaj widoczność tych informacji tylko dla znajomych lub nawet dla konkretnych grup. Pamiętaj, że wszystko, co publikujesz w internecie, może zostać tam na zawsze. Zastanów się dwa razy, zanim coś udostępnisz. Warto również sprawdzić, jakie aplikacje mają dostęp do Twojego profilu i usunąć te, których nie używasz lub którym nie ufasz.Pliki cookies i śledzenie online: Jak ograniczyć udostępnianie informacji o sobie?

Pliki cookies to małe pliki tekstowe, które strony internetowe zapisują na Twoim urządzeniu. Służą one do zapamiętywania preferencji, logowania, ale także do śledzenia Twojej aktywności online, co pozwala reklamodawcom tworzyć spersonalizowane reklamy. Aby ograniczyć to śledzenie, możesz podjąć kilka kroków:

- Blokuj cookies stron trzecich: W ustawieniach przeglądarki możesz zablokować pliki cookies pochodzące z innych domen niż ta, którą aktualnie odwiedzasz.

- Korzystaj z trybów prywatnych przeglądarek: Tryb incognito/prywatny usuwa pliki cookies po zamknięciu sesji, choć nie zapewnia pełnej anonimowości (o czym za chwilę).

- Używaj rozszerzeń blokujących śledzenie: Istnieją wtyczki do przeglądarek (np. uBlock Origin, Privacy Badger), które skutecznie blokują trackery i reklamy.

- Regularnie czyść pliki cookies: Co jakiś czas warto usunąć wszystkie pliki cookies z przeglądarki.

Czy tryb incognito naprawdę zapewnia anonimowość? Fakty i mity

Wielu użytkowników uważa, że tryb incognito (lub tryb prywatny w innych przeglądarkach) zapewnia pełną anonimowość w sieci. To niestety mit. Tryb incognito jest przydatny, ponieważ po zamknięciu okna usuwa historię przeglądania, pliki cookies i dane witryn zapisane lokalnie na Twoim urządzeniu. Oznacza to, że osoby korzystające z tego samego komputera nie zobaczą, co przeglądałeś. Jednak tryb incognito nie ukrywa Twojej aktywności przed dostawcą internetu (ISP), Twoim pracodawcą (jeśli korzystasz z sieci firmowej), ani przed odwiedzanymi stronami internetowymi. Twój adres IP jest nadal widoczny, a serwisy mogą śledzić Twoją aktywność. Jeśli zależy Ci na większej anonimowości, musisz skorzystać z VPN.

Bezpieczne zakupy w internecie na co zwrócić uwagę przed podaniem danych karty?

Zakupy online są wygodne, ale wymagają szczególnej ostrożności, zwłaszcza gdy podajesz dane swojej karty płatniczej. Zawsze stosuj się do tych zasad:

- Sprawdź protokół HTTPS: Upewnij się, że adres strony zaczyna się od "https://" i obok niego widnieje ikona kłódki. Oznacza to, że połączenie jest szyfrowane.

- Wybieraj zaufane sklepy: Kupuj tylko u znanych i renomowanych sprzedawców. Unikaj stron, które wyglądają podejrzanie lub oferują nierealnie niskie ceny.

- Czytaj opinie: Przed dokonaniem zakupu sprawdź opinie o sklepie w niezależnych źródłach.

- Zapoznaj się z polityką prywatności: Dobry sklep zawsze ma jasno określoną politykę prywatności i zasady zwrotów.

- Korzystaj z bezpiecznych metod płatności: Preferuj metody płatności, które oferują dodatkową ochronę, takie jak PayPal, BLIK, karty wirtualne lub płatności z limitem. Unikaj bezpośredniego podawania danych karty na nieznanych stronach.

- Unikaj publicznych sieci Wi-Fi: Nigdy nie dokonuj zakupów online ani nie loguj się do bankowości w publicznych, niezabezpieczonych sieciach Wi-Fi.

Plan awaryjny co robić, gdy najgorsze już się stało?

Nawet przy najlepszych zabezpieczeniach i największej ostrożności, zawsze istnieje ryzyko, że coś pójdzie nie tak. Dlatego tak ważne jest posiadanie planu awaryjnego. Musisz wiedzieć, co robić, gdy padniesz ofiarą ataku, utracisz dane lub Twoja tożsamość zostanie skradziona. Przygotowanie na najgorsze scenariusze pozwala zminimalizować szkody i szybko wrócić do normalności.

Magia kopii zapasowej (backupu) jak zabezpieczyć najważniejsze pliki przed utratą?

Kopia zapasowa, czyli backup, to absolutna podstawa cyfrowego bezpieczeństwa. Niezależnie od tego, czy padniesz ofiarą ataku ransomware, który zaszyfruje Twoje pliki, czy po prostu Twój dysk twardy ulegnie awarii, regularne tworzenie kopii zapasowych pozwoli Ci odzyskać najważniejsze dane. Moja zasada to zasada 3-2-1: miej co najmniej 3 kopie swoich danych, na co najmniej 2 różnych nośnikach (np. dysk zewnętrzny i chmura), przy czym 1 kopia powinna być przechowywana poza miejscem zamieszkania (np. w chmurze lub u zaufanej osoby). Pamiętaj, aby kopie zapasowe były aktualne i regularnie sprawdzane pod kątem integralności.

Jak rozpoznać, że Twój komputer lub konto zostały zainfekowane?

Wczesne rozpoznanie infekcji to klucz do szybkiej reakcji. Oto typowe oznaki, które powinny wzbudzić Twój niepokój:

- Spowolnienie działania: Komputer lub smartfon działa znacznie wolniej niż zwykle, nawet przy prostych zadaniach.

- Wyskakujące reklamy: Pojawiają się niechciane reklamy, nawet gdy nie przeglądasz stron internetowych.

- Pojawienie się nieznanych programów: Na Twoim urządzeniu instalują się programy, których nie instalowałeś.

- Dziwne wiadomości wysyłane od Twojego imienia: Twoi znajomi otrzymują od Ciebie e-maile lub wiadomości w mediach społecznościowych, których nie wysyłałeś.

- Zablokowany dostęp do plików: Nie możesz otworzyć swoich dokumentów, zdjęć lub innych plików (często towarzyszy temu żądanie okupu ransomware).

- Szybkie rozładowywanie baterii: Smartfon rozładowuje się znacznie szybciej niż zazwyczaj.

- Nieoczekiwane zmiany w ustawieniach: Zmienia się strona startowa przeglądarki, domyślna wyszukiwarka lub inne ustawienia systemowe.

Kradzież tożsamości online pierwsze kroki i instytucje, które musisz powiadomić

Kradzież tożsamości online to jedno z najpoważniejszych zagrożeń. Jeśli podejrzewasz, że Twoje dane osobowe zostały skradzione i wykorzystane, działaj natychmiast:

- Zmień wszystkie hasła: Natychmiast zmień hasła do wszystkich swoich kont, zwłaszcza poczty e-mail, bankowości, serwisów społecznościowych i innych ważnych usług.

- Skontaktuj się z bankiem: Jeśli podejrzewasz, że dane Twojej karty lub konta bankowego zostały skradzione, natychmiast powiadom swój bank. Zastrzeż karty i monitoruj transakcje.

- Zgłoś incydent na policję: Kradzież tożsamości to przestępstwo. Zgłoś sprawę na policję, zachowując wszelkie dowody (np. zrzuty ekranu, wiadomości).

- Skontaktuj się z Biurem Informacji Kredytowej (BIK): Sprawdź, czy na Twoje dane nie zaciągnięto kredytów lub pożyczek. Możesz zastrzec swój PESEL w BIK.

- Zastrzeż dokumenty: Jeśli skradziono Ci dokumenty tożsamości, zastrzeż je w banku, urzędzie gminy i na policji.

- Powiadom CERT Polska: Zgłoś incydent do CERT Polska, aby pomóc w monitorowaniu i reagowaniu na zagrożenia.

Twoja tarcza to wiedza jak budować cyfrową odporność na co dzień?

Podsumowując, najskuteczniejszą tarczą w walce z cyberzagrożeniami jest wiedza. Technologia zmienia się w zawrotnym tempie, a wraz z nią metody cyberprzestępców. Dlatego budowanie cyfrowej odporności to proces ciągły, który wymaga od nas zaangażowania i chęci do nauki. Nie da się raz na zawsze zabezpieczyć i zapomnieć o temacie. Musimy być na bieżąco.

Edukacja to podstawa: Gdzie szukać wiarygodnych informacji o nowych zagrożeniach?

Ciągła edukacja jest kluczowa. Nie wierz we wszystko, co przeczytasz w internecie. Szukaj wiarygodnych źródeł informacji o nowych zagrożeniach i metodach ochrony. Polecam:

- CERT Polska (CSIRT NASK): To polski zespół reagowania na incydenty komputerowe. Na ich stronie znajdziesz aktualne ostrzeżenia, analizy zagrożeń i porady.

- Strony rządowe: Oficjalne strony Ministerstwa Cyfryzacji, Kancelarii Prezesa Rady Ministrów czy Urzędu Komunikacji Elektronicznej często publikują komunikaty dotyczące bezpieczeństwa.

- Renomowane portale technologiczne: Wybieraj portale specjalizujące się w cyberbezpieczeństwie, które zatrudniają ekspertów i regularnie publikują rzetelne artykuły.

- Oficjalne blogi producentów oprogramowania: Firmy takie jak Microsoft, Google czy producenci antywirusów często dzielą się wiedzą na temat bezpieczeństwa swoich produktów.

Jak rozmawiać o bezpieczeństwie z dziećmi i seniorami? Praktyczne wskazówki

Bezpieczeństwo w sieci to temat, który powinien być omawiany w każdym domu. Jednak sposób przekazywania wiedzy musi być dostosowany do odbiorcy. Z dziećmi rozmawiaj językiem prostym, używając analogii do świata rzeczywistego (np. "nie rozmawiaj z nieznajomymi", "nie otwieraj drzwi obcym"). Ucz ich, by pytały, zanim klikną w coś podejrzanego i by nie udostępniały danych osobowych. Dla seniorów kluczowe jest podkreślenie zagrożeń związanych z phishingiem i oszustwami telefonicznymi. Wyjaśnij im, że bank czy wnuczek nigdy nie poproszą o podanie hasła przez telefon. Pokaż im, jak sprawdzić adres nadawcy e-maila i jak rozpoznać podejrzane wiadomości. Bądź cierpliwy i regularnie powtarzaj najważniejsze zasady. Pamiętaj, że praktyczne ćwiczenia i wspólne przeglądanie internetu mogą być bardzo pomocne.

Przeczytaj również: Jak podłączyć drukarkę HP do Wi-Fi? Szybki poradnik i rozwiązania.

Podsumowanie złotych zasad: Stwórz swoją osobistą checklistę bezpieczeństwa

Aby ułatwić Ci wdrożenie wszystkich tych porad, przygotowałem krótką checklistę najważniejszych zasad. Potraktuj ją jako swój osobisty przewodnik i regularnie do niej wracaj:

- Silne, unikalne hasła: Używaj ich wszędzie i korzystaj z menedżera haseł.

- Uwierzytelnianie dwuskładnikowe (2FA): Włącz je dla każdego ważnego konta.

- Czułość na phishing: Zawsze weryfikuj nadawców i linki, zanim klikniesz.

- Aktualizacje: Regularnie aktualizuj system operacyjny i wszystkie aplikacje.

- Program antywirusowy i firewall: Używaj sprawdzonego oprogramowania ochronnego.

- Zabezpiecz Wi-Fi: Chroń swoją domową sieć silnym hasłem i szyfrowaniem WPA2/WPA3.

- Prywatność w mediach społecznościowych: Regularnie przeglądaj i dostosowuj ustawienia prywatności.

- Kopie zapasowe (backup): Twórz regularne kopie najważniejszych danych.

- Edukacja: Bądź na bieżąco z nowymi zagrożeniami i metodami ochrony.